目录

在现代Web开发中,JWT(JSON Web Token)已经成为身份验证和授权的主流方案。无论你是开发API接口,还是构建微服务架构,都离不开JWT的身影。但你是否遇到过这样的困扰:拿到一个JWT令牌,却不知道里面到底包含了什么信息?今天我将手把手教你用Python解析JWT令牌,让这些"神秘"的字符串变得透明可见。

本文将通过一个实际的JWT解析案例,带你深入理解JWT的内部结构,掌握Python处理Base64编码的技巧,并学会如何提取和利用JWT中的关键信息。

🎯 JWT基础知识快速回顾

什么是JWT?

JWT是一种开放标准(RFC 7519),用于在各方之间安全地传输信息。它由三部分组成,用点号(.)分隔:

textHeader.Payload.Signature

- Header(头部):包含令牌类型和加密算法信息

- Payload(载荷):包含用户信息和其他声明

- Signature(签名):用于验证令牌的完整性

为什么需要解析JWT?

在实际开发中,我们经常需要:

- 调试API接口问题

- 验证用户权限范围

- 检查令牌过期时间

- 提取用户身份信息

🔧 核心技术解决方案

Base64URL解码的关键处理

JWT使用Base64URL编码,这与标准Base64略有不同。最大的挑战是处理填充问题:

Pythondef b64url_decode(input_str):

# 将字符串转换为字节

input_bytes = input_str.encode('utf-8')

# 关键步骤:添加Base64填充

rem = len(input_bytes) % 4

if rem:

input_bytes += b'=' * (4 - rem)

return base64.urlsafe_b64decode(input_bytes)

💡 核心原理:Base64编码要求长度是4的倍数,不足时需要用=填充。这个函数自动计算并添加必要的填充字符。

🚀 完整代码实战演示

主解析函数

Pythonimport base64

import json

def decode_jwt_no_verify(token):

"""

解析JWT令牌(不验证签名)

适用场景:开发调试、信息提取

"""

parts = token.split('.')

if len(parts) != 3:

raise ValueError("不是有效的JWT(应为三段)")

header_b64, payload_b64, signature_b64 = parts

# 解析头部和载荷

header = json.loads(b64url_decode(header_b64))

payload = json.loads(b64url_decode(payload_b64))

return header, payload

实际应用示例

Python# 真实的JWT令牌示例

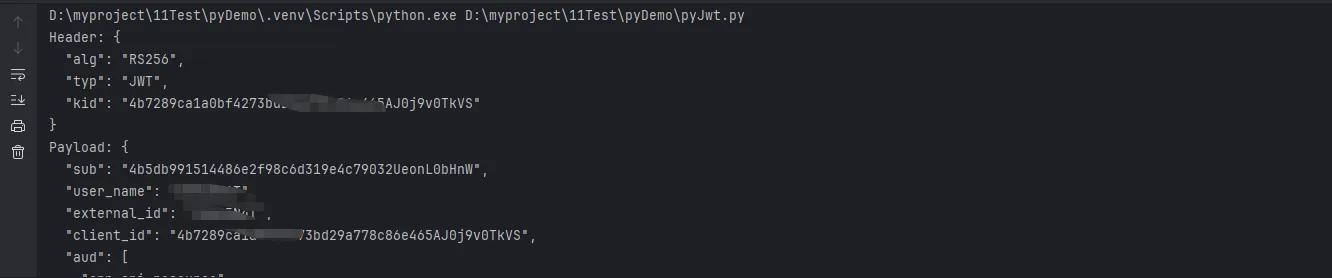

token = "xxxx1NiIsInR5cCI6IkpXVCIsImtpZCI6IjRiNzI4OWNhMWEwYmY0MjczYmQyOWE3NzhjODZlNDY1QUowajl2MFRrVlMifQ.eyJzdWIiOiI0YjVkYjk5MTUxNDQ4NmUyZjk4YzZkMzE5ZTRjNzkwMzJVZW9uTDBiSG5XIiwidXNlcl9uYW1lIjoiWjAwNDVONFQiLCJleHRlcm5hbF9pZCI6IlowMDQ1TjRUIiwiY2xpZW50X2lkIjoiNGI3Mjg5Y2ExYTBiZjQyNzNiZDI5YTc3OGM4NmU0NjVBSjBqOXYwVGtWUyIsImF1ZCI6WyJhcHBfYXBpX3Jlc291cmNlIiwiYmZmX2FwaV9yZXNvdXJjZSJdLCJ1c2VyX3R5cGUiOiJkZWZhdWx0IiwiYWNjb3VudF9pZCI6IlowMDQ1TjRUIiwidXNlcl9pZCI6IjUzOTcyNDUxYTBiMTc0MWY3ZWM5Y2YwMDI0NGZiNjdmVXFjbEVJRlJNOUoiLCJncmFudF90eXBlIjoiYXV0aG9yaXphdGlvbl9jb2RlIiwic2NvcGUiOlsiYWRkcmVzcyIsImVtYWlsIiwib3BlbmlkIiwicGhvbmUiLCJwcm9maWxlIiwidXNlcjpjaWFtOmNvbW1vbmFwaSIsInVzZXI6Y2lhbTpkZWxldGV1c2VyIiwidXNlcjpjaWFtOmxvZ291dCIsInVzZXI6c2llbWVuc19jaWFtMTYwOmdlbmVyYXRlX2Fuc3dlciIsInVzZXI6c2llbWVuc19jaWFtMTYwOmxpc3RQcm9tcHQiXSwiZXhwIjoxNzUyMjMyMTY4LCJhdXRoVHlwZSI6Im1pY3Jvc29mdF9lbnRyYV9pZCIsImp0aSI6IjE0OGVlZWExLThkM2EtNDhlZi04NjliLTkxNjYyMjQxMzVlNSIsImFwcGxpY2F0aW9uTmFtZSI6bnVsbH0.drtow5sx7g28Yvlzj0S2uXsSnom46Ncwh-9kEQjRAZDCuscOn2l2mBO_MDcN7B4ed3dCEQf4bBI-dvX53JpiaDqEf9vzfKLZqAqoAxVtbDat9ueF39ApDHeX8DusWiFw8ABe8HChvXMyZj0GYqQCvQxsydpquFOhDOlIFrN9dE5HSrO3lR320YBzk01dbs-wB2Ox6W6UaNcqhKso0N0keeiJhDnukTggdqlptoMuRTikZ6TKxLKhrLq_EgazmZ7mAzWroJVUAjDO3LmCKmLx19VjiiCAYU6g6kxq7nkHLsrJ9SGG4Xm61LxqiymJXuF0TdvAja-NmDN2ppqibtRocw"

# 解析令牌

header, payload = decode_jwt_no_verify(token)

print("🔍 JWT头部信息:")

print(json.dumps(header, indent=2, ensure_ascii=False))

print("\n📋 JWT载荷信息:")

print(json.dumps(payload, indent=2, ensure_ascii=False))

📊 关键信息提取与处理

在实际应用中,我们通常只关心JWT中的特定字段。下面是一个优雅的信息提取方案:

Pythondef extract_jwt_info(payload):

"""提取JWT中的关键业务信息"""

selected_info = {

"用户名": payload.get("user_name"),

"用户ID": payload.get("user_id"),

"账户ID": payload.get("account_id"),

"客户端ID": payload.get("client_id"),

"授权范围": payload.get("aud", []),

"权限作用域": payload.get("scope", []),

"过期时间": payload.get("exp"),

"授权类型": payload.get("grant_type"),

"认证方式": payload.get("authType"),

"令牌标识": payload.get("jti"),

"应用名称": payload.get("applicationName")

}

return selected_info

# 使用示例

key_info = extract_jwt_info(payload)

for key, value in key_info.items():

if value is not None:

print(f"{key}: {value}")

⚡ 高级应用技巧

1. 时间戳转换

Pythonimport datetime

def convert_timestamp(timestamp):

"""将Unix时间戳转换为可读时间"""

if timestamp:

return datetime.datetime.fromtimestamp(timestamp).strftime('%Y-%m-%d %H:%M:%S')

return None

# 检查令牌过期时间

exp_time = convert_timestamp(payload.get("exp"))

print(f"🕐 令牌过期时间: {exp_time}")

2. 权限范围分析

Pythondef analyze_scopes(scopes):

"""分析用户权限范围"""

if not scopes:

return "无特殊权限"

scope_categories = {

"基础信息": ["address", "email", "openid", "phone", "profile"],

"用户管理": [s for s in scopes if "user:" in s],

"API访问": [s for s in scopes if "api" in s]

}

result = {}

for category, scope_list in scope_categories.items():

matched = [s for s in scope_list if s in scopes]

if matched:

result[category] = matched

return result

# 分析当前用户权限

scope_analysis = analyze_scopes(payload.get("scope", []))

for category, permissions in scope_analysis.items():

print(f"🔐 {category}: {', '.join(permissions)}")

🛡️ 安全注意事项

⚠️ 重要提醒

- 本代码仅用于解析JWT内容,不验证签名

- 生产环境必须验证JWT签名的有效性

- 敏感信息不应存储在JWT载荷中

生产环境建议

Python# 推荐使用专业的JWT库

# pip install PyJWT

import jwt

def verify_jwt_token(token, secret_key, algorithm='HS256'):

"""安全的JWT验证方法"""

try:

decoded = jwt.decode(token, secret_key, algorithms=[algorithm])

return decoded

except jwt.ExpiredSignatureError:

print("令牌已过期")

except jwt.InvalidTokenError:

print("无效的令牌")

return None

📚 实际应用场景

1. API调试工具

当API返回401错误时,可以快速检查JWT内容:

Pythondef debug_jwt_token(token):

"""JWT调试工具"""

try:

header, payload = decode_jwt_no_verify(token)

# 检查过期时间

exp = payload.get('exp')

if exp:

exp_time = datetime.datetime.fromtimestamp(exp)

now = datetime.datetime.now()

if exp_time < now:

print("❌ 令牌已过期")

else:

print(f"✅ 令牌有效,剩余时间: {exp_time - now}")

# 检查权限范围

scopes = payload.get('scope', [])

print(f"🔑 当前权限: {', '.join(scopes)}")

except Exception as e:

print(f"❌ 解析失败: {e}")

2. 用户信息提取

Pythondef get_user_context(token):

"""从JWT中提取用户上下文信息"""

try:

_, payload = decode_jwt_no_verify(token)

user_context = {

'user_id': payload.get('user_id'),

'user_name': payload.get('user_name'),

'account_id': payload.get('account_id'),

'permissions': payload.get('scope', [])

}

return user_context

except:

return None

🎯 核心要点总结

通过本文的学习,你已经掌握了JWT解析的核心技能。让我们回顾三个关键要点:

1. 掌握Base64URL解码技巧:理解填充机制,能够正确处理JWT的编码格式,这是解析JWT的基础技能。

2. 学会结构化信息提取:不仅要能解析JWT,更要能从中提取有用的业务信息,并进行合理的数据处理和展示。

3. 注重生产环境安全:虽然本文的代码用于学习和调试,但要时刻记住在生产环境中必须验证JWT的签名和有效性。

JWT解析虽然看起来复杂,但掌握了核心原理后就会发现其实并不难。这个技能在现代Web开发中极其实用,无论是调试API问题,还是构建身份验证系统,都能派上用场。继续深入学习Python开发和Web安全知识,你的技术栈会更加完善!

💡 技术提升不止于此,建议深入学习:OAuth 2.0协议、加密算法原理、Web安全最佳实践等相关知识点。

本文作者:技术老小子

本文链接:

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!